Vad är Man-In-The-Middle Attack (MITM): Definition, Prevention, Tools

Att skydda vår data online kommer aldrig att bli en lätt uppgift, speciellt nuförtiden när angripare regelbundet uppfinner några nya tekniker och utnyttjar för att stjäla din data. Ibland kommer deras attacker inte att vara så skadliga för enskilda användare. Men storskaliga attacker på vissa populära webbplatser eller finansiella databaser kan vara mycket farliga. I de flesta fall försöker angriparna först skicka in viss skadlig programvara till användarens dator. Ibland fungerar dock inte denna teknik.

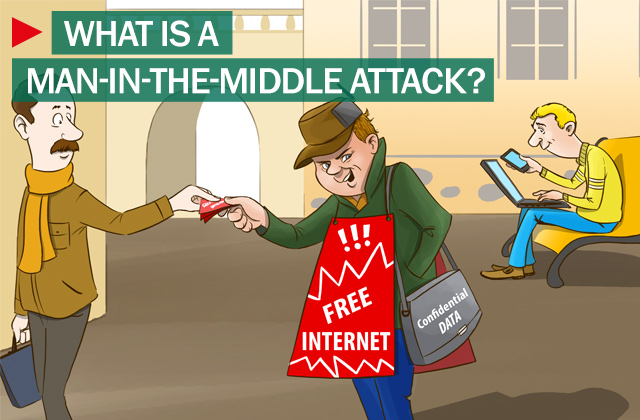

Bildkälla: Kaspersky.

Vad är Man-In-The-Middle Attack

En populär metod är Man-In-The-Middle attack . Det är också känt som en bucket brigad attack(bucket brigade attack) , eller ibland Janus attack i kryptografi. Som namnet antyder håller angriparen sig själv mellan två parter, vilket får dem att tro att de pratar direkt med varandra över en privat anslutning, när faktiskt hela konversationen kontrolleras av angriparen.

En man-in-the-middle-attack kan bara bli framgångsrik när angriparen bildar en ömsesidig autentisering mellan två parter. De flesta kryptografiska protokoll tillhandahåller alltid någon form av endpoint-autentisering, speciellt för att blockera MITM- attacker på användare. Secure Sockets Layer (SSL) -protokoll används alltid för att autentisera en eller båda parter med hjälp av en ömsesidigt betrodd certifieringsmyndighet.

Hur det fungerar

Låt oss säga att det finns tre karaktärer i den här historien: Mike , Rob och Alex . Mike vill kommunicera med Rob . Samtidigt hindrar Alex (anfallaren) samtalet att avlyssna och för en falsk konversation med Rob , för (Rob)Mikes(Mike) räkning . Först(First) ber Mike Rob om sin offentliga nyckel. Om Rob ger sin nyckel till Mike , avlyssnar Alex , och det är så här "man-in-the-middle attack" börjar. (Alex)Alex skickar sedan ett förfalskat meddelande till Mikesom påstår sig vara från Rob men inklusive Alexs(Alex) publika nyckel. Mike tror lätt att den mottagna nyckeln tillhör Rob när det inte är sant. Mike krypterar oskyldigt sitt meddelande med Alexs(Alex) nyckel och skickar det konverterade meddelandet tillbaka till Rob .

I de vanligaste MITM- attackerna använder angriparen mestadels en WiFi -router för att avlyssna användarens kommunikation. Denna teknik kan lösas genom att utnyttja en router med några skadliga program för att fånga upp användarens sessioner på routern. Här konfigurerar angriparen först sin bärbara dator som en WiFi- hotspot, och väljer ett namn som vanligtvis används i ett offentligt område, som en flygplats eller kafé. När en användare ansluter till den skadliga routern för att nå webbplatser som nätbanksajter eller handelswebbplatser, loggar angriparen sedan användarens autentiseringsuppgifter för senare användning.

Man-i-mitten-attackförebyggande och verktyg

De flesta av de effektiva försvaren mot MITM kan bara hittas på routern eller serversidan. Du kommer inte att ha någon dedikerad kontroll över säkerheten för din transaktion. Istället kan du använda stark kryptering mellan klienten och servern. I det här fallet autentiserar servern klientens begäran genom att presentera ett digitalt certifikat, och sedan kunde den enda anslutningen upprättas.

En annan metod för att förhindra sådana MITM- attacker är att aldrig ansluta till öppna WiFi- routrar direkt. Om du vill kan du använda en webbläsarplugin som HTTPS Everywhere eller ForceTLS . Dessa plugin-program hjälper dig att upprätta en säker anslutning när alternativet är tillgängligt.

Läs nästa(Read next) : Vad är Man-in-the-Browser-attacker(Man-in-the-Browser attacks) ?

Related posts

Internetsäkerhetsartikel och tips för Windows-användare

5 bästa Firefox Privacy-tillägg för onlinesäkerhet

Online rykteshantering tips, verktyg och tjänster

Så här kontrollerar du om en länk är säker eller inte med din webbläsare

Ta reda på om ditt onlinekonto har blivit hackat och information om e-post och lösenord har läckt ut

Undvik nätbanker och andra cyberbedrägerier - Säkerhetstips för PC-användare

Datorsäkerhet, datasekretess, onlinesäkerhetsbroschyrer från Microsoft

Vad är valfångstbedrägerier och hur du skyddar ditt företag

Falska onlineanställningar och jobbbedrägerier ökar

Mörka mönster: Webbplatstricks, exempel, typer, hur man upptäcker och undviker

Gratis Fake Name Generator för att generera en falsk identitet

Skydda dina barn från vuxet innehåll med Clean Browsing

Undvik bedrägerier med teknisk support online och lösningar för PC-rensning

Fjärradministrationsverktyg: risker, hot, förebyggande

7 sätt på vilka ASUS Parental Controls skyddar dina barn

Försiktighetsåtgärder att vidta innan du klickar på webblänkar eller webbadresser

Ökar Internet Download Manager nedladdningshastigheten?

Vad händer med dina onlinekonton när du dör: Digital Assets Management

Vad Microsoft borde fixa om Office Online för att förbättra dess användning

Microsoft-bedrägerier: Telefon- och e-postbedrägerier som missbrukar Microsoft-namn