Remote Credential Guard skyddar Remote Desktop-referenser

Alla systemadministratörer har ett mycket genuint bekymmer – att säkra autentiseringsuppgifter via en fjärrskrivbordsanslutning(Desktop) . Detta beror på att skadlig programvara kan hitta sin väg till vilken annan dator som helst via skrivbordsanslutningen och utgöra ett potentiellt hot mot dina data. Det är därför Windows OS visar en varning " Se till att du litar på den här datorn, anslutning till en opålitlig dator kan skada din dator(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) " när du försöker ansluta till ett fjärrskrivbord.

I det här inlägget kommer vi att se hur funktionen Remote Credential Guard , som har introducerats i Windows 10 , kan hjälpa till att skydda autentiseringsuppgifter för fjärrskrivbord i Windows 10 Enterprise och Windows Server .

Remote Credential Guard i Windows 10

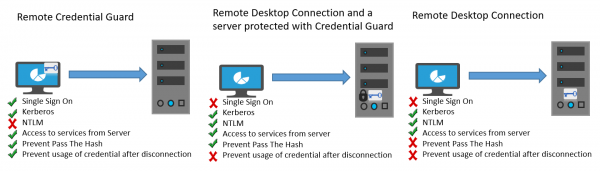

Funktionen är utformad för att eliminera hot innan den utvecklas till en allvarlig situation. Det hjälper dig att skydda dina referenser via en fjärrskrivbordsanslutning(Desktop) genom att omdirigera Kerberos -förfrågningarna tillbaka till enheten som begär anslutningen. Det ger också enkel inloggningsupplevelse för Remote Desktop - sessioner.

I händelse av olycka där målenheten äventyras, exponeras inte användarens autentiseringsuppgifter eftersom både autentiseringsuppgifter och autentiseringsderivat aldrig skickas till målenheten.

Arbetssättet för Remote Credential Guard är mycket likt det skydd som erbjuds av Credential Guard på en lokal dator förutom att Credential Guard skyddar också lagrade domänuppgifter via Credential Manager .

En individ kan använda Remote Credential Guard på följande sätt-

- Eftersom administratörsuppgifter(Administrator) är mycket privilegierade måste de skyddas. Genom att använda Remote Credential Guard kan du vara säker på att dina referenser är skyddade eftersom den inte tillåter att referenser passerar över nätverket till målenheten.

- Helpdesk- anställda i din organisation måste ansluta till domänanslutna enheter som kan äventyras. Med Remote Credential Guard kan helpdesk-anställda använda RDP för att ansluta till målenheten utan att kompromissa med deras autentiseringsuppgifter för skadlig programvara.

Krav på hårdvara och mjukvara

För att möjliggöra smidig funktion av Remote Credential Guard , se till att följande krav för Remote Desktop -klienten och -servern är uppfyllda.

- Fjärrskrivbordsklienten och servern(Remote Desktop Client) måste vara anslutna till en Active Directory-domän

- Båda enheterna måste antingen anslutas till samma domän eller så måste fjärrskrivbordsservern(Remote Desktop) anslutas till en domän med en förtroenderelation till klientenhetens domän.

- Kerberos -(Kerberos) autentiseringen borde ha aktiverats.

- Fjärrskrivbordsklienten måste(Remote Desktop) köra minst Windows 10 , version 1607 eller Windows Server 2016 .

- Remote Desktop Universal Windows Platform(Remote Desktop Universal Windows Platform) -appen stöder inte Remote Credential Guard så använd den klassiska Windows -appen Remote Desktop .

Aktivera Remote Credential Guard via registret(Registry)

För att aktivera Remote Credential Guard på målenheten, öppna Registereditorn(Registry Editor) och gå till följande nyckel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Lägg till ett nytt DWORD-värde med namnet DisableRestrictedAdmin . Ställ in värdet på denna registerinställning till 0 för att aktivera Remote Credential Guard .

Stäng Registereditorn.

Du kan aktivera Remote Credential Guard genom att köra följande kommando från en förhöjd CMD:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Aktivera Remote Credential Guard genom att använda gruppolicy(Group Policy)

Det är möjligt att använda Remote Credential Guard på klientenheten genom att ställa in en grupprincip(Group Policy) eller genom att använda en parameter med Remote Desktop Connection .

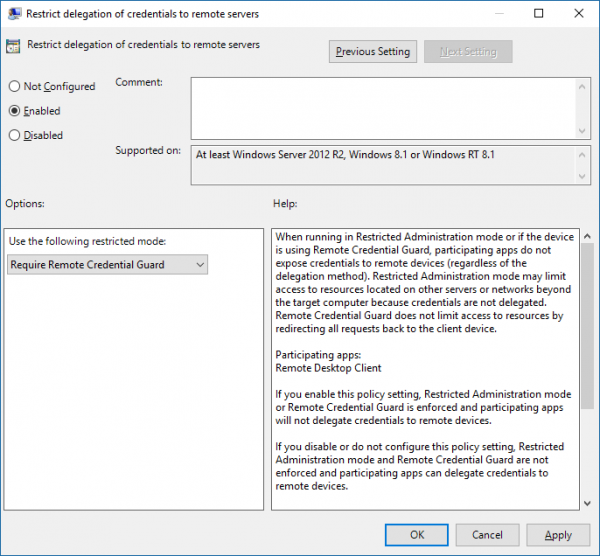

Från Group Policy Management Console navigerar du till Computer Configuration > Administrative Templates > System > Credentials Delegation.

Dubbelklicka nu på Begränsa delegering av autentiseringsuppgifter till fjärrservrar(Restrict delegation of credentials to remote servers) för att öppna rutan Egenskaper.

Välj nu Require Remote Credential Guard i rutan Använd följande begränsat läge . (Use the following restricted mode)Det andra alternativet Begränsat administratörsläge(Restricted Admin mode) finns också. Dess betydelse är att när Remote Credential Guard inte kan användas, kommer den att använda Begränsat admin(Restricted Admin) -läge.

I vilket fall som helst kommer varken Remote Credential Guard eller Restricted Admin -läget att skicka inloggningsuppgifter i klartext till Remote Desktop -servern.

Tillåt Remote Credential Guard(Allow Remote Credential Guard) genom att välja alternativet " Prefer Remote Credential Guard ".

Klicka på OK(Click OK) och avsluta Group Policy Management Console .

gpupdate.exe /force från en kommandotolk för att säkerställa att grupprincipobjektet(Group Policy) tillämpas.

Använd Remote Credential Guard(Use Remote Credential Guard) med en parameter för Remote Desktop Connection

Om du inte använder grupprincip(Group Policy) i din organisation kan du lägga till parametern remoteGuard när du startar Remote Desktop Connection för att aktivera Remote Credential Guard för den anslutningen.

mstsc.exe /remoteGuard

Saker du bör tänka på när du använder Remote Credential Guard

- Remote Credential Guard kan inte användas för att ansluta till en enhet som är ansluten till Azure Active Directory .

- Remote Desktop Credential Guard fungerar bara med RDP- protokollet.

- Remote Credential Guard inkluderar inte enhetsanspråk. Om du till exempel försöker komma åt en filserver från fjärrkontrollen och filservern kräver enhetsanspråk, kommer åtkomst att nekas.

- Servern och klienten måste autentisera med Kerberos .

- Domänerna måste ha en förtroenderelation, eller så måste både klienten och servern vara anslutna till samma domän.

- Remote Desktop Gateway är inte kompatibel med Remote Credential Guard .

- Inga referenser läcker till målenheten. Men målenheten skaffar fortfarande Kerberos Service Tickets på egen hand.

- Slutligen måste du använda användaruppgifterna för den användare som är inloggad på enheten. Det är inte tillåtet att använda sparade autentiseringsuppgifter eller autentiseringsuppgifter som är annorlunda än dina.

Du kan läsa mer om detta på Technet .

Relaterat(Related) : Hur man ökar antalet anslutningar till fjärrskrivbord(increase the number of Remote Desktop Connections) i Windows 10.

Related posts

Öka antalet anslutningar till fjärrskrivbord i Windows 11/10

Windows-nyckeln har fastnat efter byte från Remote Desktop-session

Kan inte kopiera klistra in i fjärrskrivbordssession i Windows 10

Autentiseringsfel har uppstått, den begärda funktionen stöds inte

Skapa genväg till anslutning till fjärrskrivbord i Windows 11/10

Hur man skickar Ctrl+Alt+Delete i en fjärrskrivbordssession

Microsoft Remote Desktop Assistant för Windows 10

Anslut iPhone till Windows 10 PC med Microsoft Remote Desktop

Anslut till en Windows-dator från Ubuntu med Remote Desktop Connection

Bästa gratis programvara för fjärrskrivbord för Windows 10

Åtgärda anslutningsproblem och fel med fjärrskrivbord i Windows 11/10

Inga fjärrskrivbordslicensservrar; Fjärrsession frånkopplad

Ta bort historikposter från Remote Desktop Connection i Windows 11

För att logga in på distans måste du logga in via Remote Desktop Services

Remote Desktop Services orsakar hög CPU i Windows 11/10

Hur man aktiverar och använder fjärrskrivbordsanslutning i Windows 11/10

Anslut Android till Windows 10 med Microsoft Remote Desktop

Hur man använder Remote Desktop (RDP) i Windows 11/10 Home

Inloggningsförsöket misslyckades vid anslutning av fjärrskrivbord

Dina inloggningsuppgifter fungerade inte i Remote Desktop på Windows 11/10