Microarchitectural Data Sampling (MDS) sårbarhet förklaras

Microarchitectural Data Sampling ( MDS ) är en sårbarhet på CPU- sidan. Enligt Intel har dess CPU några lösa punkter som kan utnyttjas av hackare. Detta innebär att ta kontroll över CPU :n för att kunna läsa mycket kortsiktiga data lagrade i CPU :ns interna buffertar. Låt oss se hur det fungerar. Vi kommer också att berätta för mig hur man tar reda på om ditt system påverkas av denna ZombieLoad- exploatering.

MDS – Microarchitectural Data Sampling

Moderna Intel- processorer använder datalagring i sina interna buffertar, varvid data skickas till och från processorns cache. Processorernas interna buffertar används för att minska beräkningstiden. För denna besparing av processortid lagras data från processorer först i internminnet inbyggt i en processor som Intel . Data har formatet: TIME, DATA och IF_VALID kolumner. Det är för att se till om en databit fortfarande är giltig vid en given tidpunkt. Detta överförs till CPU- cache för användning med annan firmware eller annan programvara på datorn.

Sårbarheten för mikroarkitekturisk datasampling ( MDS ) är en metod där hackare stjäl data från processorns ultrasmå buffertar i realtid. I varje datorsession lagras data med filter ( TIME , DATA , IF_VALID ) i dessa mini-cacher. De fortsätter att förändras väldigt snabbt att när den blir stulen ändras dess värde ( även giltigheten(validity) ). Ändå kan hackare använda data även om data inuti processorfiltren/minnet ändras, vilket gör att de kan ta kontroll över maskinen helt. Det är inte uppenbart. Problem(Problems) börjar när hackaren får en krypteringsnyckel eller annan användbar data från minibuffertarna i processorn.

För att omformulera ovanstående kan hackare samla in data även om livslängden för lagrad data är extremt kort. Som sagt tidigare, data fortsätter att förändras, så hackare måste vara snabba.

Risker från Microarchitectural Data Sampling ( MDS )

Microarchitectural Data Sampling ( MDS ) kan ge bort krypteringsnycklar och därigenom få kontroll över filer och mappar. MDS kan också ge bort lösenord. Om den äventyras kan datorn bli murad som i fallet med Ransomware .

Skadliga aktörer kan extrahera data från andra program och appar när de tar sig in i processorminnet. Det är inte svårt att skaffa RAM- data när de väl har krypteringsnycklarna. Hackare använder illvilligt utformade webbsidor eller program för att få tillgång till processorinformation.

Värst(Worst) av allt är oförmågan hos en komprometterad dator, utan att veta att den har äventyrats. MDS- attack kommer inte att lämna något i loggen och lämnar inget fotavtryck någonstans på datorn eller nätverket, så chansen att någon upptäcker det är mycket mindre.

Typer av MDS-sårbarheter

Från och med nu detekteras fyra varianter av mikroarkitekturen:

- Mikroarkitektonisk laddningsportdatasampling(Load Port Data Sampling)

- Microarchitectural Store Buffer Data Sampling

- Microarchitectural Fill Buffer Data Sampling , och

- Mikroarkitektonisk datasampling Uncacheable(Microarchitectural Data Sampling Uncacheable) sampling

Detta var den längsta (ett år) perioden för vilken en sårbarhet hittades och hölls hemlig tills alla operativsystemstillverkare och andra kunde utveckla en patch för sina användare.

Vissa användare ifrågasatte varför de inte helt enkelt kan inaktivera hyperthreading för att skydda mot MDS . Svaret är att inaktiverande hypertrådning inte ger någon form av skydd. Om du inaktiverar hyperthreading blir datorerna långsamma. Nyare(Newer) hårdvara byggs för att motverka möjliga MDS- attacker.

Är din dator sårbar för MDS?

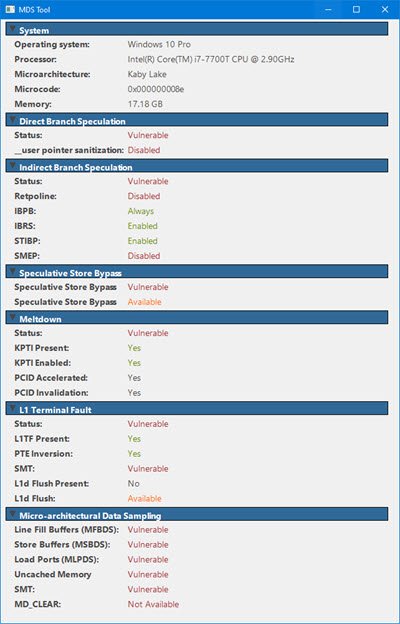

Kontrollera(Verify) om ditt system är sårbart. Ladda ner MDS-verktyget(MDS Tool) från mdsattacks.com . Där får du mycket annan information.

Hur skyddar man datorer från MDS?

Nästan alla operativsystem har utfärdat en patch som bör användas utöver Intels(Intel) mikrokod för att hålla sårbarheten borta. På Windows OS sägs tisdagsuppdateringarna(Tuesday) ha patchat de flesta datorer. Detta, tillsammans med Intel -koden som byggs in i operativsystemets patchar, bör vara tillräckligt för att förhindra att mikroarkitektonisk sampling ( MDS ) äventyrar dina datorer.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Håll din(a) dator(er) uppdaterade. Uppdatera ditt BIOS(Update your BIOS) och ladda ner den senaste drivrutinen(download the latest device driver) för din processor från Intels(Intel) webbplats.

Denna sårbarhet har korrigerats av Microsoft för deras Windows -operativsystem. Även macOS fick en patch den 15(May 15th) maj 2019. Linux har förberett patcharna men måste laddas ner separat för Microarchitecture Data Sampling ( MDS ).

Related posts

igfxEM-modulen har slutat fungera fel i Windows 11/10

Intel Thunderbolt Dock-programvara fungerar inte på Windows 11/10

Vad är Hyperthreading i CPU och hur fungerar det?

Intel Dual Band Wireless-AC 7260-adapter kopplas från hela tiden

Igfxem.exe programfel - Minnet kunde inte läsas

ADATA XPG Lancer DDR5-5200 RAM-recension: Perfekt för Intel 12:e generationen!

Varför samlar företag in, säljer, köper eller lagrar personuppgifter

Bästa 2019 budgetspelprocessorer jämfört – Intel vs Ryzen för låga byggnader

Hur man kontrollerar Intel Processor Generation av bärbar dator

Kan inte importera registerfil. Inte all data skrevs till registret

Intel NUC10i5FNH recension: Solid prestanda i en liten formfaktor!

Intel Core 12th Gen i7-12700K recension: Tillbaka i spelet!

Fixa svart skärm på bärbar dator med Windows 10 med Intel HD-grafik

Drivrutinen som installeras är inte validerad för den här datorn

Hur man aktiverar virtualisering i BIOS för Intel och AMD

Vad är Intels E-Cores och P-Cores?

Recension Intel Core i5-10600K: En enastående mellanklassprocessor!

Apple M1 vs Intel i7: The Benchmark Battles

BitLocker Setup misslyckades med att exportera BCD-arkivet (Boot Configuration Data).

Intel Extreme Tuning Utility låter dig överklocka CPU-, minnes- och busshastigheter