Hur man upptäcker dator- och e-postövervaknings- eller spionprogram

Om du är systemadministratör är det en ganska vanlig uppgift att hålla ett öga på dina anställdas e-post- och datoranvändning, vilket gör att du kan övervaka produktiviteten och se till att inga farliga filer kommer in i ditt nätverk. Detsamma gäller föräldrar(applies to parents) och lärare, som kanske vill hålla ett öga på ett barns datoranvändning för deras säkerhet.

Tyvärr finns det tillfällen då övervakningsprogramvara inte välkomnas eller uppskattas. Hackare, snokare eller övergripande IT-administratörer kan alla flytta gränserna för långt. Om du är orolig för din integritet(worried about your privacy) kan du lära dig att upptäcka dator- och e-postövervaknings- eller spionprogram genom att följa dessa steg.

Övervakning hemma, i skolan eller på jobbet(Monitoring at Home, School, or Work)

Innan du börjar titta på hur du upptäcker vissa typer av dator- och e-postövervakning kan du behöva bestämma dina rättigheter. Som anställd kan dina rättigheter till ofiltrerad tillgång till webben, e-post eller allmän datoranvändning vara mycket lägre, även om det inte betyder att det inte finns gränser som inte kan passeras(boundaries that can’t be crossed) .

Du kanske inte äger utrustningen, och beroende på ditt kontrakt kan din arbetsgivare eller skola ha rätten att logga all data om din datoranvändning. Även om det finns sätt att övervaka detta, kanske du inte kan stoppa eller komma runt det. Detsamma gäller i en pedagogisk miljö, där strikta kontroller av PC och webbanvändning är sannolikt.

Det är dock ett helt annat scenario för en personlig PC i ett hemnätverk. Din dator, dina regler – såvida det inte är din utrustning. Föräldrar, till exempel, kan placera övervakningsprogram för att hålla sina barn säkra, men det kan också missbrukande partners eller illvilliga hackare tusentals kilometer bort.

Oavsett om det är hemma, i skolan eller på kontoret, finns det ett antal sätt du kan se efter den typiska typen av dator- eller e-postövervakning som kan äga rum.

Söker efter programvara för e-postövervakning(Checking for Email Monitoring Software)

Om du vill söka efter e-postövervakning, fundera först på om du använder ett personligt, företags- eller utbildnings-e-postkonto. För företags- eller utbildningskonton har en systemadministratör sannolikt befogenhet att komma åt dina e-postmeddelanden när som helst, med all e-post dirigerad via en säker server som de också kan kontrollera.

Om så är fallet bör du alltid(always) utgå från att dina e-postmeddelanden övervakas på något sätt. Det kan övervakas aktivt, där varje e-postmeddelande kontrolleras och loggas, eller så kan övervakningen vara mindre specifik, med information om när du skickar och tar emot e-postmeddelanden (liksom mottagare eller avsändare) loggas separat.

Även med mindre aktiv övervakning kan en administratör över ett företags- eller utbildnings-e-postkonto fortfarande återställa ditt lösenord för att komma åt dina e-postmeddelanden när som helst.

Kontrollera e-postrubriker(Checking Email Headers)

Du kan vanligtvis avgöra om dina e-postmeddelanden dirigeras via en företags e-postserver genom att titta på rubrikerna för e-postmeddelanden(headers for emails) du får. I Gmail kan du till exempel slå upp rubrikerna genom att öppna ett e-postmeddelande och välja menyikonen med tre punkter(three-dots menu icon ) uppe till höger. Från alternativen väljer du alternativet Visa original(Show Original ) .

Om du tittar på rubrikerna kommer Mottaget(Received) rubrik att visa var e-postmeddelandet kommer ifrån och vilken e-postserver som används. Om e-postmeddelandet dirigeras via en företagsserver eller skannas av ett filter, kan du anta att e-postmeddelandet loggas (eller kan) loggas och övervakas.

Använda proxyservrar(Using Proxy Servers)

Om du använder en stationär e-postklient som Microsoft Outlook , är det möjligt att dina e-postmeddelanden övervakas via en proxyserver. En proxyserver kan användas för att logga viss data, samt vidarebefordra den till andra servrar.

Du kan kontrollera dina proxyinställningar på Windows 10 i menyn Windows Inställningar(Windows Settings) (om du har tillgång till detta).

- För att starta, högerklicka på Start - menyn och välj alternativet Inställningar .(Settings)

- I Windows-inställningar väljer du Nätverk och internet(Network & Internet) > Proxy . Om du använder en proxyserver kommer denna att listas i avsnittet Använd en proxyserver(Use a proxy server) .

Det är också möjligt att dina Outlook -postlådeinställningar är utformade för att dirigera genom en e-postserver över en specifik proxy. Detta ställs in när din kontopostlåda läggs till i Outlook som, för företagsenheter, sannolikt konfigureras för dig automatiskt.

Tyvärr är det enda sättet att testa detta (utan administratörsåtkomst själv) att skicka och ta emot e-postmeddelanden mellan ett personligt konto och ett konto som du misstänker är övervakat. När du övervakar e-postrubrikerna kan du kanske se om en proxyserver används med hjälp av Mottaget(Received ) eller X-Forwarded-For .

Söker efter övervakningsprogramvara(Checking for Monitoring Software)

En mer typisk metod för digital övervakning är genom att installera programvara på din PC, spåra din webbaktivitet, programvaran du använder och till och med din användning av mikrofon, webbkamera och tangentbord. Nästan allt du gör på din PC är loggbart med rätt programvara.

Att leta efter tecken på att du övervakas kan dock vara lite svårare. Det finns inte alltid en praktisk ikon i aktivitetsfältet i Windows att leta efter, så du måste gräva lite djupare.

Kontrollerar Windows Task Manager(Checking Windows Task Manager)

Om du misstänker att det finns programvara på din Windows-dator som registrerar din aktivitet, kanske du vill kontrollera din lista över pågående processer först med Aktivitetshanteraren(Task Manager) . Det är där du hittar en lista över all programvara som körs på din PC.

- För att öppna aktivitetshanteraren, högerklicka på Start - menyn och välj alternativet Aktivitetshanteraren .(Task Manager)

- I fönstret Aktivitetshanteraren(Task Manager) ser du en lista över appar och tjänster som körs. Alternativt kan du byta till fliken Detaljer(Details) för en tydligare lista över alla körbara filer(executable files) som körs .

Att köra processer med icke-beskrivande namn bör väcka dina misstankar (men inte alltid). Även om det kan visa sig ta tid, bör du använda en sökmotor för att undersöka varje pågående process i sin tur.

Till exempel är ntoskrnl.exe en helt legitim (och viktig) Windows-process. Om du såg student.exe (övervakningsappen för LanSchool- övervakningstjänsten för skolor) i listan kan du dock anta att du övervakas.

Du bör också leta efter vanliga programvara för fjärrskrivbordsanslutning, som VNC , LogMeIn eller TeamViewer . Dessa skärmdelningsappar(screen sharing apps) låter en fjärranvändare ta kontroll över din dator, vilket ger dem möjlighet att öppna appar, utföra uppgifter, registrera din skärmanvändning och mer.

Windows har också sin egen fjärrskrivbordstjänst(own remote desktop service) , vilket gör att andra Windows -datorer kan se och styra din dator. Den goda nyheten är att RDP - anslutningar vanligtvis bara tillåter en person att se en skärm samtidigt. Så länge du är inloggad ska en annan användare inte kunna se eller styra din dator.

Tittar på aktiva nätverksanslutningar(Looking at Active Network Connections)

Processhanteraren är ett bra sätt att söka efter aktiv övervakningsprogramvara, men detta fungerar bara om programvaran för närvarande är aktiv. I vissa inställningar (som en skolmiljö) kanske du inte har behörighet att öppna Aktivitetshanteraren(Task Manager) för att leta i första hand.

De flesta loggningsprogram fungerar vanligtvis genom att registrera data lokalt och skicka dem till en server eller administratör någon annanstans. Detta kan vara lokalt (på ditt eget nätverk) eller till en internetbaserad server. För att göra detta måste du titta på de aktiva nätverksanslutningarna på din PC.

Ett sätt att göra detta är att använda den inbyggda Resource Monitor . Denna föga kända Windows - app låter dig se all aktiv kommunikation, både ingående och utgående, från din PC. Det är också en app som ofta förblir tillgänglig på företags- och utbildningsdatorer.

- För att öppna Resource Monitor högerklickar du på Start - menyn och väljer Kör(Run) .

- I rutan Kör(Run) skriver du resmon(resmon) och väljer OK .

- Välj fliken Nätverk i fönstret (Network)Resursövervakning(Resource Monitor ) . Härifrån ser du en lista över aktiva anslutningar. I rutan Processer med nätverksaktivitet(Processes with Network Activity ) ser du processer som skickar och tar emot data, antingen lokalt eller till internetbaserade tjänster.

I rutan Nätverksaktivitet(Network Activity ) kommer du att se dessa processer listade igen, men med de aktiva anslutningarna (med IP-adresser) listade. Om du vill veta vilka portar som används för att göra anslutningarna, eller öppna portar på din dator(open ports on your PC) som processer aktivt lyssnar på efter anslutningar, se TCP-anslutningar(TCP Connections ) och Lyssningsportar(Listening Ports) .

Alla anslutningar till andra enheter inom reserverade IP-intervall (t.ex. 10.0.0.1 till 10.255.255.255 eller 192.168.0.1 till 192.168.255.255) innebär att data delas över ditt nätverk, men anslutningar till andra intervall pekar till en internetbaserad administrationsserver .

Du kan behöva undersöka några av processerna som listas här för att identifiera möjliga appar. Om du till exempel upptäcker en process som du inte känner igen med ett antal aktiva anslutningar, skickar och tar emot mycket data eller använder en ovanlig port (vanligtvis ett 5-siffrigt nummer), använd en sökmotor för att söka efter det ytterligare.

Spotting av tangentbord, webbkamera och mikrofonloggning(Spotting Keyboard, Webcam, and Microphone Logging)

PC-övervakningsprogram handlar inte bara om att registrera din webbanvändning – det kan visa sig vara mycket mer personligt. Där det är möjligt kan (och kan) appar som dessa övervaka din webbkamera och övervaka användningen, eller registrera alla aktiva knapptryckningar du gör. Allt du skriver, säger eller gör på din dator kan spelas in och granskas senare.

Om detta händer måste du försöka upptäcka tecknen. De flesta inbyggda och externa webbkameror(external webcams) visar en lampa (vanligtvis en grön eller vit LED ) för att visa att en webbkamera är aktiv. Mikrofonanvändning(Microphone) är svårare att upptäcka, men du kan kontrollera vilka ljud en mikrofon känner av i menyn(Sound) Ljudinställningar.

- För att göra detta, högerklicka på ljudikonen i snabbåtkomstområdet i aktivitetsfältet. Från alternativen väljer du Öppna ljudinställningar(Open Sound settings) .

- I menyn Ljud kommer skjutreglaget (Sound)Testa din mikrofon(Test your microphone ) att flyttas upp och ner med ljud som plockas upp av din mikrofon.

Om du har behörighet att göra det kan du blockera åtkomst till din mikrofon eller kamera(block access to your mic or camera) i menyn Inställningar i Windows.

- För att komma åt den här menyn, högerklicka på Start - menyn och välj Inställningar.(Settings.)

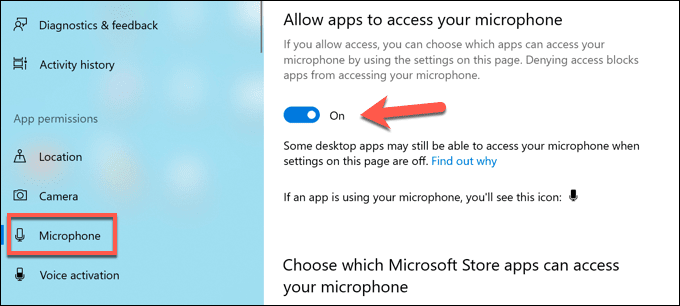

- I menyn Inställningar(Settings ) väljer du alternativet Sekretess . (Privacy )I avsnittet Mikrofon(Microphone ) inaktiverar du Tillåt appar att komma åt din mikrofon(Allow apps to access your microphone ) och Tillåt skrivbordsappar att komma åt dina mikrofonreglage(Allow desktop apps to access your microphone ) för att stoppa all mikrofonåtkomst. Alternativt kan du blockera enskilda appar genom att välja skjutreglaget bredvid varje apppost.

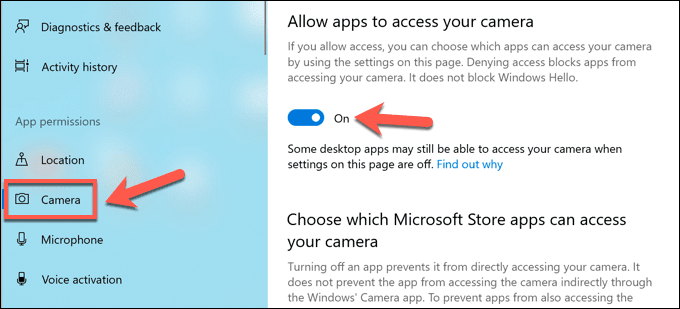

- I avsnittet Kamera(Camera ) kan du inaktivera kameraåtkomst genom att välja Tillåt appar att få åtkomst till din kamera(Allow apps to access your camera ) och Tillåt skrivbordsappar att komma åt dina kameraskjutreglage(Allow desktop apps to access your camera) . Du kan också stoppa enskilda appar genom att välja skjutreglaget bredvid varje post.

Stegen ovan bör hjälpa dig att begränsa vad någon kan se eller höra, men du kan behöva vidta ytterligare åtgärder för att blockera tangentloggningsförsök(block keylogging attempts) .

Skydd mot statlig övervakning(Protecting Against Government Monitoring)

Metoderna vi har beskrivit ovan fungerar bra för att upptäcka vilken typ av övervakning du kan förvänta dig hemma eller på jobbet, men det är mindre sannolikt att de fungerar för att upptäcka statlig övervakning. I vissa delar av världen kommer din digitala aktivitet sannolikt att registreras och censureras.

Att skydda sig mot den här typen av datorövervakning online kan vara svårt, men det är inte omöjligt. Några av de bästa virtuella privata nätverken(best virtual private networks) kan fungera i områden i världen där internetcensur är vanligt, men du kan också använda Tor(use Tor) för att kringgå begränsningar och skydda din integritet istället.

Tyvärr är det enda sättet att verkligen förhindra statliga agenter från att övervaka din digitala användning att byta till krypterade plattformar för kommunikation. Det finns ett antal krypterade chattplattformar(encrypted chat platforms) , som Signal , som stöder end-to-end-kryptering, vilket gör att du kan chatta fritt utan rädsla för censur.

Skydda dig mot snokare(Protect Yourself Against Snoopers)

Som stegen ovan visar finns det ett antal sätt som företagsadministratörer, överlägsna föräldrar, missnöjda ex, illvilliga hackare och till och med statliga spioner kan övervaka din datoranvändning. Detta är inte alltid något du kan kontrollera, särskilt om du är anställd som använder ett företagsnätverk.

Om du använder en personlig dator finns det dock steg du kan vidta för att skydda din dator. Att använda ett virtuellt privat nätverk(virtual private network) är ett bra sätt att dölja din internetanvändning, men det kan också blockera utgående försök att ansluta till din dator. Du kan också tänka på att förbättra din dator med en brandvägg från tredje part(third-party firewall) för att stoppa onödig åtkomst.

Om du verkligen är orolig för din nätverkssäkerhet(network security) kan du titta på andra sätt att isolera din datoranvändning. Du kan byta till en Linux-distribution som erbjuder mer säkerhet än en vanlig Windows -dator. Om du vill bli white-hat, kan du till och med tänka på en Linux-distro för hacking(Linux distro for hacking) , så att du kan testa ditt nätverk för säkerhetshål.

Related posts

Vad betyder BCC och CC? Förstå Basic Email Lingo

Den bästa gratis krypteringsmjukvaran 2021

Det bästa sättet att byta till en ny e-postadress

Bästa gratis panoramaprogramvara

6 sätt att skicka stora filer som e-postbilagor

4 sätt att hitta de bästa internetalternativen (ISP) i ditt område

Vad är Discord Streamer Mode och hur man ställer in det

Hur man öppnar en fil utan förlängning

Plattskärmsteknik avmystifierad: TN, IPS, VA, OLED och mer

Hur man använder Discord-spoilertaggar

Behöver du verkligen antivirusprogram på din Windows- eller Mac-dator?

Hur man åtgärdar ett Steam "Pending Transaction"-fel

Hur man delar upp ett klipp i Adobe Premiere Pro

Hur man automatiskt tar bort oönskad förinstallerad programvara från din dator

Hur man tar en skärmdump på Steam

Så här aktiverar eller inaktiverar du Caps Lock på Chromebook

Hur man använder VLOOKUP i Google Sheets

Hur man laddar ner Twitch-videor

Hur man automatiskt sparar e-postbilagor till molnlagring

3 sätt att ta ett foto eller en video på en Chromebook