Hur man krypterar Windows 10-hårddisk med Bitlocker

När stora telekomföretag, allmännyttiga företag och till och med regeringen drabbas av dataintrång(data breaches) , vilken chans har du? En förvånansvärt bra chans om du vidtar några viktiga åtgärder. En av dessa åtgärder är att kryptera din hårddisk eller SSD(encrypting your hard drive or SSD) .

Windows 10 har ett sätt att kryptera din inbyggda enhet med Microsofts BitLocker - teknik. Det är lätt att implementera, lätt att använda och kräver inga speciella färdigheter eller hårdvara. Du måste dock ha Windows Pro- , Enterprise- eller Education -versioner av Windows 10 . Om du har Windows 10 Home är VeraCrypt-kryptering(VeraCrypt encryption) ett utmärkt alternativ. Du kanske till och med föredrar det framför BitLocker(BitLocker) .

Vad är BitLocker?(What Is BitLocker?)

Kryptering är processen att ändra information till något meningslöst om du inte har nyckeln. BitLocker krypterar information på hårddiskar så att den bara kan läsas när nyckeln har angetts. Nyckeln kan hanteras av ett Trusted Platform Module (TPM) -chip i datorn, en USB- enhet som lagrar nyckeln eller till och med bara ett lösenord. Om du provar BitLocker och inte gillar det är det lätt att stänga av BitLocker(turn BitLocker off) .

Varför ska jag kryptera min Windows-hårddisk?(Why Should I Encrypt My Windows Hard Drive?)

Låt oss anta att du använder bästa metoder för lösenord(password best practices) . Ditt lösenord är komplext, svårt att gissa och du skriver inte ner det eller delar det med någon. Om någon vill hämta data från din enhet och de inte har ditt Windows -lösenord kan de ta bort hårddisken, koppla in den till en annan dator och använda en Linux live-CD för att återställa filer(Linux live CD to recover files) .

Om du använder BitLocker kan de inte göra det. BitLocker måste kunna hämta nyckeln någonstans ifrån. Helst(Ideally) skulle det vara Trusted Platform Module ( TPM ). Det kan också vara en lösenfras eller en USB-enhet dedikerad som en BitLocker- nyckel.

"Men ingen kommer att stjäla min drivkraft", svarar du. Har du någonsin kastat ut en dator? Dina hårddiskar gick med det också, eller hur? Om du inte gör dig av med en hårddisk på ett säkert sätt(safely dispose of a hard drive) kan någon få tag i data. Detta händer varje dag, och det är enkelt. Vi har till och med en artikel om hur man kommer åt filer på gamla enheter(how to access files on old drives) .

Om du använde BitLocker och tog ut enheten ur datorn och sedan kasserade datorn och enheten separat, gjorde du bara den tillfälliga datatjuvens jobb exponentiellt svårare. Det skulle kräva en dataåterställningsspecialist för att ens ha en avlägsen chans att få dina data. Övertygad(Convinced) ännu?

Hur man kontrollerar om en dator har en TPM(How to Check if a Computer Has a TPM)

Den idealiska BitLocker- situationen är på en enhet med en TPM . Har din enhet en TPM ? Det är lätt att kontrollera.

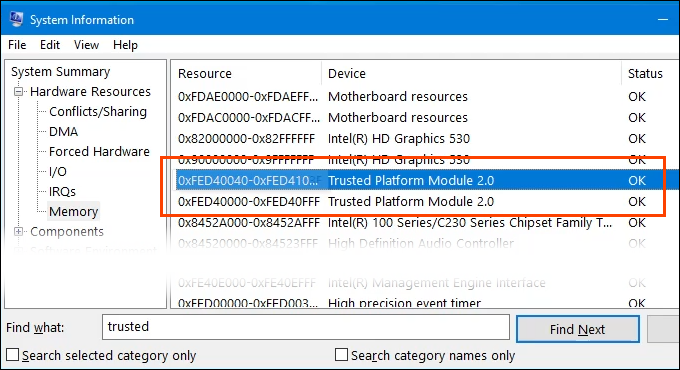

- Välj Start -menyn och skriv system . Det första resultatet bör vara Systeminformation . Välj det.

- När fönstret Systeminformation öppnas anger du betrodd(trusted ) i rutan Hitta vad:(Find what:) längst ned och väljer sedan Sök(Find ) eller trycker på Retur(Enter) .

- Om enheten har en TPM visas den i resultaten. I det här exemplet finns TPM och det är en version 2.0 TPM . Version kan vara viktig i framtiden, särskilt när Windows 11 är allmänt tillgängligt.

Hur man aktiverar BitLocker på en enhet med en TPM(How to Enable BitLocker On a Device With a TPM)

Din enhet har en TPM , så nästa del är enkel och lätt.

- Öppna File Explorer och navigera till enheten som ska krypteras med BitLocker .

Högerklicka(Right-click) på enheten och välj Slå på BitLocker(Turn on BitLocker) .

Det kan finnas ett Startar BitLocker-(Starting BitLocker ) meddelande med en förloppsindikator. Låt det bli färdigt.

- Det kommer att uppmana dig att välja hur du vill låsa upp den här enheten(Choose how you want to unlock this drive) . Det finns 2 val; Använd ett lösenord för att låsa upp enheten(Use a password to unlock the drive) eller Använd mitt smartkort för att låsa upp enheten(Use my smart card to unlock the drive) . Om enheten används i ett företag kan du ha ett smartkort och vill använda det. Om inte, välj sedan att använda ett lösenord. Skapa ett starkt, säkert lösenord(Create a strong, secure password) .

Lösenordet behövs bara om enheten tas bort från den här enheten och installeras på en annan enhet. Annars kommer TPM att hantera inmatningen av lösenordet, vilket gör att den krypterade enheten fungerar sömlöst med allt annat.

Nu frågar den Hur vill du säkerhetskopiera din återställningsnyckel?(How do you want to back up your recovery key?)

Det finns 4 alternativ:

- Spara på ditt Microsoft-konto(Save to your Microsoft account) : Om du använder ett Microsoft -konto för att logga in på enheten är detta den enklaste metoden. Det är vad som används i det här exemplet.

- Spara på ett USB-minne(Save to a USB flash drive) : Om denna metod väljs, använd endast USB -minnet för detta ändamål. Försök inte att lagra andra saker på den flashenheten.

- Spara till en fil(Save to a file) : Om du väljer den här metoden, spara inte filen på enheten som krypteras. Spara den på en annan enhet eller molnlagring.

- Skriv ut återställningsnyckeln(Print the recovery key) : Att välja den här metoden innebär att den utskrivna nyckeln måste förvaras på ett säkert sätt, skyddad mot brand, stöld och översvämning. När nyckeln behövs måste den skrivas in manuellt.

Beroende på vald metod kan det finnas några ytterligare steg, men alla metoder kommer så småningom att leda till nästa skärm.

I det här steget får du välja hur mycket av din enhet som ska krypteras(Choose how much of your drive to encrypt) . Det kan vara förvirrande. Om det inte finns något på enheten som krypteras, välj Kryptera endast använt diskutrymme(Encrypt used disk space only) . Det är väldigt snabbt.

Allt som läggs till enheten efter detta kommer att krypteras automatiskt. Om enheten redan har filer och mappar väljer du Kryptera hela enheten(Encrypt entire drive ) för att säkerställa att alla krypteras omedelbart. Välj sedan Nästa(Next) .

Nästa skärm kanske inte visas beroende på vilken version av Windows du använder. Det är viktigt att ta sig tid att läsa och förstå det.

Sammanfattningsvis, om någon någonsin tar enheten ur den här enheten och sätter den i någon version av Windows före Windows 10 version 1511 , kommer enheten inte att fungera. De flesta kommer aldrig att göra det, så de flesta väljer Nytt krypteringsläge(New encryption mode) och sedan Nästa(Next) .

Kryptering är allvarliga saker och saker kan gå fel. Det är därför processen frågar en sista gång: Är du redo att kryptera den här enheten? (Are you ready to encrypt this drive? )Om så är fallet, välj Börja kryptera.(Start encrypting.)

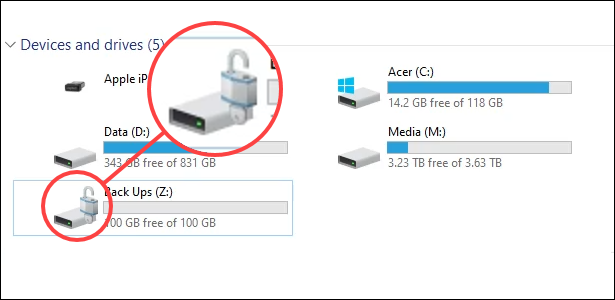

När BitLocker är klar med att kryptera enheten, gå tillbaka till File Explorer . Observera(Notice) att enhetsikonen nu har ett olåst hänglås. Det betyder att enheten är krypterad men redo att ta emot filer. Om hänglåset var låst måste du ange lösenordet för att komma åt det.

Hur man aktiverar BitLocker på en enhet utan TPM(How to Enable BitLocker On a Device Without TPM)

För närvarande finns det ett sätt att använda BitLocker för att kryptera en enhet även om enheten inte har TPM . Räkna med att det ändras i Windows 11 eftersom Windows 11 kräver TPM 2.0(Windows 11 requires TPM 2.0) för att uppgradera från Windows 10 till Windows 11 . Denna metod kräver administratörsrättigheter.

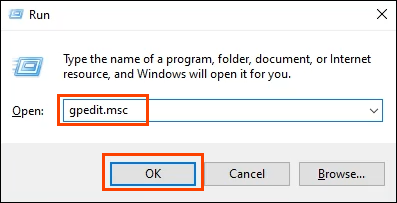

- Tryck på tangentkombinationen Win Key + R för att öppna Run-verktyget. I fältet Öppna anger (Open )du gpedit.msc(gpedit.msc) , välj sedan OK eller tryck på Retur(Enter) . Detta öppnar den lokala grupprincipredigeraren(Local Group Policy Editor)(Local Group Policy Editor) .

- När den lokala grupprincipredigeraren(Local Group Policy Editor) har öppnats, navigera till Datorkonfiguration(Computer Configuration ) > Administrativa mallar(Administrative Templates ) > Windows-komponenter(Windows Components ) > BitLocker-enhetskryptering(BitLocker Drive Encryption ) > Operativsystemenheter(Operating System Drives) . Dubbelklicka på inställningen Kräv ytterligare autentisering vid start(Require additional authentication at startup) .

- Välj Aktiverad(Enabled ) och sedan OK för att ändra inställningen. Notera kryssrutan där det står "Tillåt BitLocker utan en kompatibel TPM. ” Detta gör det möjligt att använda ett lösenord eller säkerhetsnyckel för att komma åt den BitLocker -krypterade enheten. Starta om(Restart) Windows för att aktivera inställningen.

- Följ samma procedur som i avsnittet ovan för att starta BitLocker och kryptera en enhet. VARNING:(WARNING: ) Om kryptering av Windows -enheten är klar måste lösenordet anges varje gång Windows startar för att (Windows)Windows ska laddas. Spela in lösenordet på en säker plats utanför enheten.

- Nästa gång Windows startas kommer BitLocker att kräva att lösenordet anges för att låsa upp enheten. Gör det och tryck på Enter för att fortsätta.

Är du säker nu?(Are You Secure Now?)

BitLocker- kryptering är bara en del av att säkra dina data. Vad gör du mer för att säkerställa att din integritet och identitet skyddas? Låt oss veta! Se(Make) till att kolla in alla våra artiklar om datasäkerhet och sekretess .(data security and privacy)

Related posts

C eller D enhetsbokstav saknas i Windows 10

Fixa oallokerad hårddisk utan att förlora data i Windows 10

IsMyHdOK är en gratis programvara för Hard Disk Health Check för Windows 10

Hur man klona en hårddisk i Windows 10

Hur man formaterar hårddisken i Windows 10

DiskCryptor är ett kraftfullt diskkrypteringsprogram för Windows 10

USB Disk Ejector låter dig snabbt ta bort USB-enheter i Windows 10

Kryptera filer och mappar med krypterande filsystem (EFS) i Windows 10

Kryptera inte automatiskt filer som flyttats till krypterade mappar i Windows 10

Hur man lägger till Google Drive i File Explorer i Windows 10

Filpostsegmentet är oläsligt Diskfel i Windows 10

2 sätt att kartlägga nätverksenhet i Windows 10

Hur man får åtkomst till filer på en gammal hårddisk med Windows 10

Hur man partitionerar om en hårddisk i Windows 10 utan att radera data

Encrypt Care är en gratis krypteringsmjukvara för Windows 10

Byt namn på fysisk enhet i lagringspool för lagringsutrymmen i Windows 10

Åtgärda Kryptera innehåll för att säkra data nedtonat i Windows 10

Hur du aktiverar och ställer in BitLocker-kryptering på Windows 10

Hur man tar bort en volym eller enhetspartition i Windows 10

Xinorbis är en gratis analysator för hårddisk, mapp och lagring för Windows 10