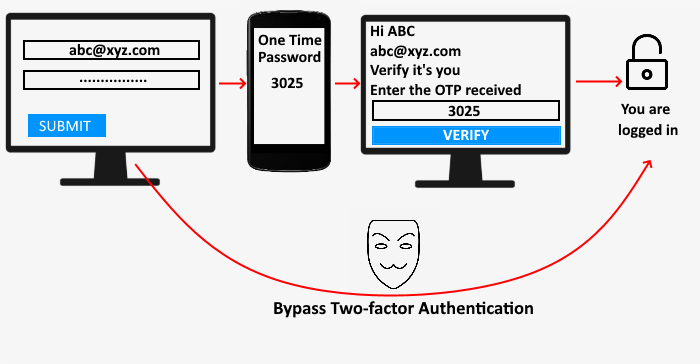

Hur hackare kan komma runt tvåfaktorsautentisering

Du kanske tror att aktivering av tvåfaktorsautentisering på ditt konto gör det 100 % säkert. Tvåfaktorsautentisering(Two-factor authentication) är bland de bästa metoderna för att skydda ditt konto. Men du kan bli förvånad över att höra att ditt konto kan kapas trots att du aktiverar tvåfaktorsautentisering. I den här artikeln kommer vi att berätta för dig på olika sätt som angripare kan kringgå tvåfaktorsautentisering.

Vad är tvåfaktorsautentisering ( 2FA(Authentication) )?

Innan vi börjar, låt oss se vad 2FA är. Du vet att du måste ange ett lösenord för att logga in på ditt konto. Utan rätt lösenord kan du inte logga in. 2FA är processen att lägga till ett extra säkerhetslager till ditt konto. Efter att ha aktiverat det kan du inte logga in på ditt konto genom att endast ange lösenordet. Du måste slutföra ytterligare ett säkerhetssteg. Detta innebär i 2FA att webbplatsen verifierar användaren i två steg.

Läs(Read) : Hur du aktiverar 2-stegsverifiering i Microsoft-konto(How to Enable 2-step Verification in Microsoft Account) .

Hur fungerar 2FA?

Låt oss förstå arbetsprincipen för tvåfaktorsautentisering. 2FA kräver att du verifierar dig själv två gånger. När du anger ditt användarnamn och lösenord omdirigeras du till en annan sida, där du måste tillhandahålla ett andra bevis på att du är den riktiga personen som försöker logga in. En webbplats kan använda någon av följande verifieringsmetoder:

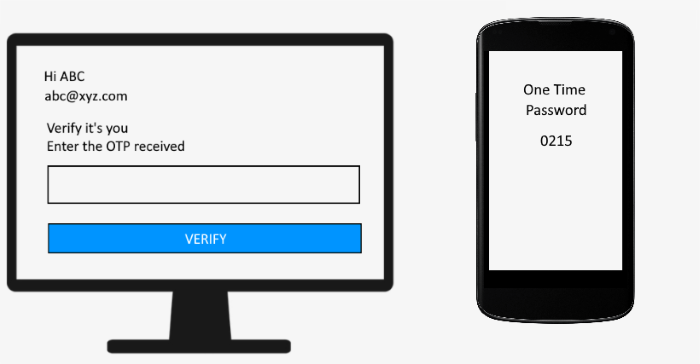

OTP (Engångslösenord)

Efter att ha angett lösenordet ber webbplatsen dig att verifiera dig genom att ange OTP som skickas på ditt registrerade mobilnummer. Efter att ha angett rätt OTP kan du logga in på ditt konto.

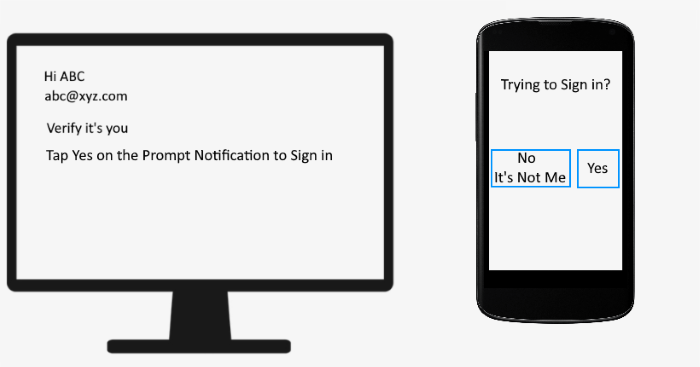

Snabbt meddelande

Snabbavisering visas på din smartphone om den är ansluten till internet. Du måste verifiera dig själv genom att trycka på knappen " Ja ". (Yes)Efter det kommer du att loggas in på ditt konto på din PC.

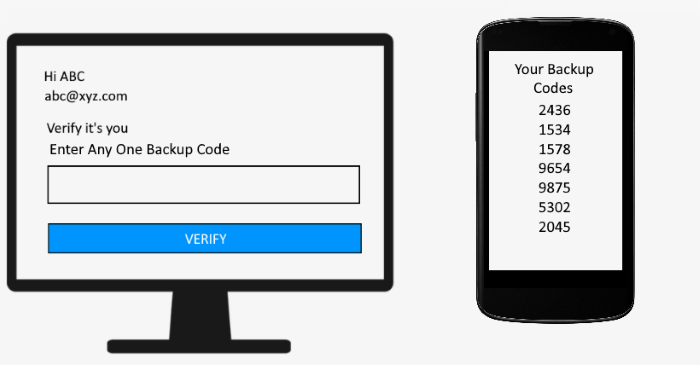

Säkerhetskopieringskoder

Säkerhetskopieringskoder(Backup) är användbara när de två verifieringsmetoderna ovan inte fungerar. Du kan logga in på ditt konto genom att ange någon av reservkoderna som du har laddat ner från ditt konto.

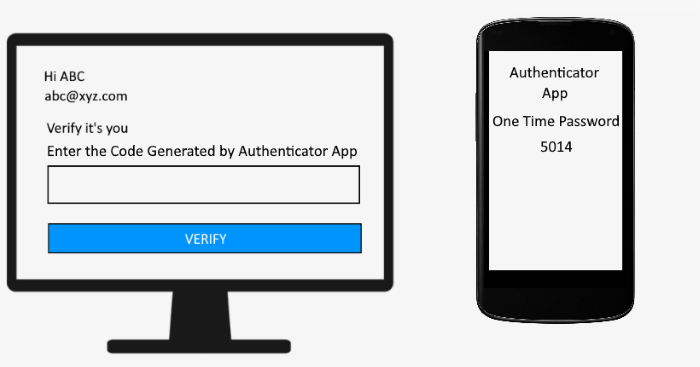

Authenticator App

I den här metoden måste du koppla ditt konto till en autentiseringsapp. När du vill logga in på ditt konto måste du ange koden som visas på autentiseringsappen som är installerad på din smartphone.

Det finns flera fler verifieringsmetoder som en webbplats kan använda.

Läs(Read) : Så här lägger du till tvåstegsverifiering till ditt Google-konto(How To Add Two-step Verification To Your Google Account) .

Hur hackare kan komma runt tvåfaktorsautentisering(Two-factor Authentication)

Utan tvekan gör 2FA ditt konto säkrare. Men det finns fortfarande många sätt på vilka hackare kan kringgå detta säkerhetslager.

1] Cookie-stöld(Cookie Stealing) eller sessionskapning(Session Hijacking)

Cookie stjäla eller session kapning(Cookie stealing or session hijacking) är metoden för att stjäla session cookie av användaren. När hackaren väl har lyckats stjäla sessionskakan kan han enkelt kringgå tvåfaktorsautentiseringen. Angripare känner till många metoder för kapning, som sessionsfixering, sessionssniffning, cross-site scripting, malware attack, etc. Evilginx är bland de populära ramverken som hackare använder för att utföra en man-in-the-middle-attack. I den här metoden skickar hackaren en nätfiske-länk till användaren som tar honom till en proxy-inloggningssida. När användaren loggar in på sitt konto med 2FA, fångar Evilginx hans inloggningsuppgifter tillsammans med autentiseringskoden. Sedan OTPupphör efter att ha använts och även giltigt för en viss tidsram, finns det ingen användning för att fånga autentiseringskoden. Men hackaren har användarens sessionscookies, som han kan använda för att logga in på sitt konto och kringgå tvåfaktorsautentiseringen.

2] Generering av dubbletter av kod

Om du har använt Google Authenticator- appen vet du att den genererar nya koder efter en viss tid. Google Authenticator och andra autentiseringsappar fungerar på en viss algoritm. Generatorer av slumpmässiga(Random) kod börjar vanligtvis med ett startvärde för att generera det första numret. Algoritmen använder sedan detta första värde för att generera de återstående kodvärdena. Om hackaren kan förstå denna algoritm kan han enkelt skapa en dubblettkod och logga in på användarens konto.

3] Brute Force

Brute Force är en teknik för att generera alla möjliga lösenordskombinationer. Tiden för att knäcka ett lösenord med brute force beror på dess längd. Ju längre lösenordet är, desto mer tid tar det att knäcka det. I allmänhet är autentiseringskoderna från 4 till 6 siffror långa, hackare kan prova ett brute force-försök att kringgå 2FA. Men idag är framgångsfrekvensen för brute force-attacker mindre. Detta beror på att autentiseringskoden förblir giltig endast under en kort period.

4] Social ingenjörskonst

Social Engineering är tekniken där en angripare försöker lura användarens sinne och tvingar honom att ange sina inloggningsuppgifter på en falsk inloggningssida. Oavsett om angriparen känner till ditt användarnamn och lösenord eller inte, kan han kringgå tvåfaktorsautentiseringen. På vilket sätt? Låt oss se:

Låt oss överväga det första fallet där angriparen känner till ditt användarnamn och lösenord. Han kan inte logga in på ditt konto eftersom du har aktiverat 2FA. För att få koden kan han skicka ett mail till dig med en skadlig länk, vilket skapar en rädsla hos dig att ditt konto kan hackas om du inte vidtar omedelbara åtgärder. När du klickar på den länken omdirigeras du till hackarens sida som efterliknar den ursprungliga webbsidans äkthet. När du anger lösenordet kommer ditt konto att hackas.

Låt oss nu ta ett annat fall där hackaren inte känner till ditt användarnamn och lösenord. Återigen(Again) , i det här fallet skickar han dig en nätfiske-länk och stjäl ditt användarnamn och lösenord tillsammans med 2FA-koden.

5] OAuth

OAuth- integration ger användare möjlighet att logga in på sitt konto med ett tredjepartskonto. Det är en välrenommerad webbapplikation som använder auktoriseringstokens för att bevisa identitet mellan användare och tjänsteleverantörer. Du kan överväga OAuth som ett alternativt sätt att logga in på dina konton.

En OAuth- mekanism fungerar på följande sätt:

- Webbplats A begär Webbplats B(Site B) (t.ex. Facebook ) om en autentiseringstoken.

- Webbplats B(Site B) anser att begäran genereras av användaren och verifierar användarens konto.

- Webbplats B(Site B) skickar sedan en återuppringningskod och låter angriparen logga in.

I ovanstående processer har vi sett att angriparen inte behöver verifiera sig själv via 2FA. Men för att denna förbikopplingsmekanism ska fungera måste hackaren ha användarnamnet och lösenordet för användarkontot.

Så här kan hackare kringgå tvåfaktorsautentiseringen av en användares konto.

Hur förhindrar man 2FA-bypass?

Hackare kan verkligen kringgå tvåfaktorsautentiseringen, men i varje metod behöver de användarnas samtycke som de får genom att lura dem. Utan att lura användarna är det inte möjligt att kringgå 2FA. Därför(Hence) bör du ta hand om följande punkter:

- Innan du klickar på någon länk, kontrollera dess äkthet. Du kan göra detta genom att kontrollera avsändarens e-postadress.

- Skapa ett starkt lösenord(Create a strong password) som innehåller en kombination av alfabet, siffror och specialtecken.

- Använd(Use) endast äkta autentiseringsappar, som Google Authenticator, Microsoft Authenticator, etc.

- Ladda ner(Download) och spara reservkoderna på en säker plats.

- Lita aldrig på nätfiske-e-postmeddelanden som hackare använder för att lura användarnas sinnen.

- Dela inte säkerhetskoder med någon.

- Ställ(Setup) in säkerhetsnyckel på ditt konto, ett alternativ till 2FA.

- Fortsätt att byta lösenord regelbundet.

Läs(Read) : Tips för att hålla hackare borta från din Windows-dator(Tips to Keep Hackers out of your Windows computer) .

Slutsats

Tvåfaktorsautentisering är ett effektivt säkerhetslager som skyddar ditt konto från kapning. Hackare vill alltid få en chans att kringgå 2FA. Om du är medveten om olika hackningsmekanismer och ändrar ditt lösenord regelbundet kan du skydda ditt konto bättre.

Related posts

Hur man aktiverar tvåfaktorsautentisering i Discord

Hur man korrekt ställer in återställnings- och säkerhetskopieringsalternativ för tvåfaktorsautentisering

Hur man installerar Drupal med WAMP på Windows

Bästa mjukvara och hårdvara Bitcoin-plånböcker för Windows, iOS, Android

Ställ in Internet Radio Station gratis på Windows PC

Vad är en magnetlänk och hur man öppnar magnetlänkar i en webbläsare

Hur man använder en mall för att skapa ett dokument med LibreOffice

Vad är virtuella kreditkort och hur och var får man dem?

Hur man konverterar binär till text med denna text till binär konverterare

Disqus kommentarsfält laddas inte eller visas inte för en webbplats

SMS Organizer: SMS-applikation som drivs av Machine Learning

Hur man gör inbjudningskort i Windows PC

Etikett för videokonferenser, tips och regler du måste följa

Vad är Blue Whale Challenge Dare Game

Hur man tar bort ditt LastPass-konto

Hur man lösenordsskyddar och säkrar PDF-dokument med LibreOffice

Bästa bärbara ryggsäckar för män och kvinnor

Hur stänger jag ditt Payoneer-konto?

Hur man installerar Windows 95 på Windows 10

NASAs ögon hjälper dig att utforska universum som astronauter