Aktivera potentiellt oönskat programskydd: GPO, Regedit, PowerShell

Microsoft har nu gjort det möjligt för dig att lägga till skydd mot potentiellt oönskade program (PUP)(Potentially Unwanted Programs (PUPs)) eller potentiellt oönskade program(Applications) ( PUA ) till din Windows Defender i Windows 10 . Du måste redigera grupprincipen(Group Policy) , registret(Registry) eller använda PowerShell .

Den här funktionen har tillkännagivits av Microsoft endast för företagsanvändare(Enterprise) , men med lite arbete kan du få den att fungera på dina Windows 10/8/7-datorer också.

The Potentially Unwanted Application protection feature is available only for enterprise customers. If you are already one of Microsoft’s existing enterprise customers, you need to opt-in to enable and use PUA protection. PUA protection updates are included as part of the existing definition updates and cloud protection for Microsoft’s enterprise customers, says Microsoft.

Potentiella oönskade applikationer(Potential Unwanted Application) ( PUA ) eller PUPs är en hotklassificering baserad på rykte och forskningsdriven identifiering. De är vanligtvis Crapware eller Bundleware , och sådan programvara som du verkligen inte vill ha på ditt system, och som potentiellt kan göra mer skada än nytta. Du kan skydda dig från PUA eller PUPs genom att implementera en antimalware-policy. Den här skyddspolicyinställningen är inaktiverad som standard.

Läs: (Read:) Windows 10 kommer att blockera oönskad programvara baserat på dessa kriterier .

Aktivera skydd av potentiellt oönskade program(Potentially Unwanted Programs Protection) i Windows 10

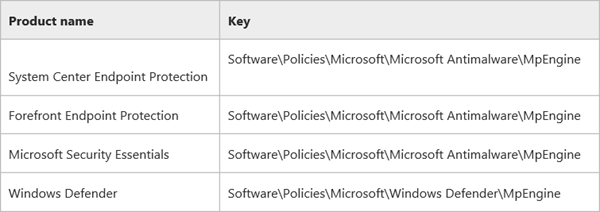

För att göra detta måste du ändra Windows-registret(Windows Registry) . Registernyckeln varierar beroende på din produktversion och är annorlunda för System Center Endpoint Protection , Forefront Endpoint Protection , Microsoft Security Essentials eller Windows Defender , som visas i bilden ovan.

PUA- skydd sätter PUP -filen i karantän och förhindrar att den körs om den uppfyller något av följande villkor:

- Filen skannas från webbläsaren

- Filen har Mark of the Web set

- Filen finns i mappen %downloads%

- Eller om filen i mappen %temp%.

Innan du börjar bör du veta att Windows 10 nu låter dig inaktivera eller aktivera skydd mot potentiellt oönskade applikationer(enable protection against Potentially Unwanted Applications) (PUA) med Windows Security .

Använder gruppolicy

- Öppna gpedit.msc och navigera till följande inställning:

- Datorkonfiguration(Computer) > > Administrative mallar > Windows -komponenter > Windows Defender Antivirus .

- Dubbelklicka på Konfigurera(Double-click Configure) skydd för potentiellt oönskade program.

- Välj(Select) Enabled för att aktivera PUA- skydd.

- I Alternativ, välj Blockera för att blockera potentiellt oönskade applikationer(Block to block potentially unwanted applications) , eller välj Granskningsläge(Audit Mode) för att testa hur inställningen kommer att fungera i din miljö.

- Välj OK.

Starta om ditt system.

Använder Registry

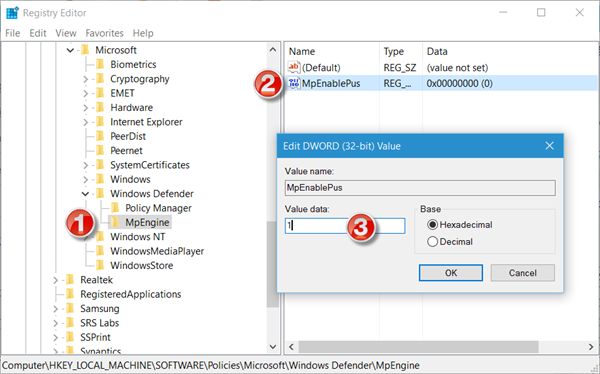

För att få Windows Defender att skydda dig mot potentiellt oönskade program(Programs) , kör(Run) regedit för att öppna registerredigeraren(Registry Editor) och navigera till följande nyckel:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender

Här högerklickar du på Windows Defender och väljer New > Key > Name Namnge det MpEngine .

Högerklicka nu på MpEngine och välj New > DWORD -värde (32-bitars) Value > Name Namnge det MpEnablePus och ge det ett värde 1 .

- Med ett värde på 0 som är standard är skyddet av potentiellt oönskade program(Application) inaktiverat

- Med ett värde på 1 är potentiellt oönskat programskydd(Potentially Unwanted Application) aktiverat. Applikationerna med oönskat beteende kommer att blockeras vid nedladdning och installation.

Starta om din Windows-dator.

Använder PowerShell

Du kan också använda en PowerShell -cmdlet för att konfigurera PUA -skyddsfunktionen . Använd följande kommando:

Set-MpPreference -PUAProtection <PUAProtectionType>

Alternativ för <PUAProtectionType>:

- Ställ in värdet för denna cmdlet till Aktiverad för att aktivera(Enabled) funktionen.

- Ställ in den på AuditMode för att bara upptäcka men inte blockera PUA(PUAs) .

- Ställ in den på Disabled för att stänga av PUA-skydd,

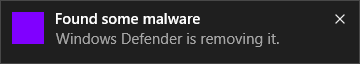

I Windows 10 kommer följande dialogruta att visas när en PUP -fil är blockerad:

Om du vill försäkra dig om att PUA-funktionen har aktiverats(make sure the PUA feature has been enabled) och fungerar korrekt kan du besöka amtso.org klicka på länken Ladda ner den potentiellt oönskade applikationens testfil(Download the Potentially Unwanted Application test file) och kontrollera om den automatiskt blockeras från att laddas ner eller köras.

Du kan hantera objekt i karantän(manage Quarantined items) och ta bort eller återställa filer från karantän i Windows Defender(remove or restore files from Quarantine in Windows Defender) .

TIPS(TIP) : Om du tror att ett program som utvecklats av dig felaktigt har identifierats som PUA(wrongfully identified as PUA) , kan du skicka in filen här(here) .

Relaterad läsning(Related read) : Aktivera skydd av potentiellt oönskade program (PUA) i Edge-webbläsaren(Enable Potentially Unwanted Application (PUA) protection in Edge browser) .

Det här inlägget visar hur du kan härda Windows Defender-skyddet till de högsta nivåerna(harden Windows Defender protection to the highest levels) på Windows 10 genom att ändra några grupprincipinställningar.(This post shows how you can harden Windows Defender protection to the highest levels on Windows 10 by changing a few Group Policy settings.)

Related posts

Aktivera eller inaktivera manipuleringsskydd med Intune, REGEDIT, UI

Aktivera och konfigurera Ransomware Protection i Windows Defender

Aktivera skydd av potentiellt oönskade program i Windows 11/10

Konfigurera kontrollerad mappåtkomst med hjälp av grupprincip och PowerShell

Hur man lägger till eller utesluter en app i Exploit Protection of Windows 10

Uppdatera Windows Defender när Automatiska uppdateringar är inaktiverat

Hur man utesluter en mapp från Windows Defender-skanning i Windows 11/10

Hur man uppdaterar och rensar TPM-säkerhetsprocessorns firmware

Windows Defender uppdateras inte automatiskt i Windows 11/10

Microsoft Defender ATP för Mac är nu tillgängligt för Enterprise

Ditt virus- och hotskydd hanteras av din organisation

Hur man manuellt skannar enskilda filer och använder Microsoft Defender

Slå PÅ eller AV Ryktebaserade skyddsinställningar i Windows 11/10

Åtgärda Microsoft Defender-fel 0x80073b01 på Windows 11/10

Uppdatera Windows Defender-definitioner med PowerShell

Konfigurera Microsoft Defender för att skanna .zip .rar .cab-filer i Windows 11/10

Windows Defender identifierar upprepade gånger samma hot även efter borttagning

Var lagras Windows Defender Offline skanningsloggar?

Windows Defender är avstängd eller fungerar inte

Fel 0x800106ba, Windows Defender-applikationen kunde inte initieras